كاسبرسكي تكتشف استغلال برنامج الفدية نوكوياوا لثغرة في ويندوز

اكتشف خبراء شركة كاسبرسكي في شهر شباط/ فبراير الماضي هجومًا يطلق عليه اسم (الهجوم الفوري) Zero-day يستهدف نظام ملفات السجل المشترك لشركة مايكروسوفت.

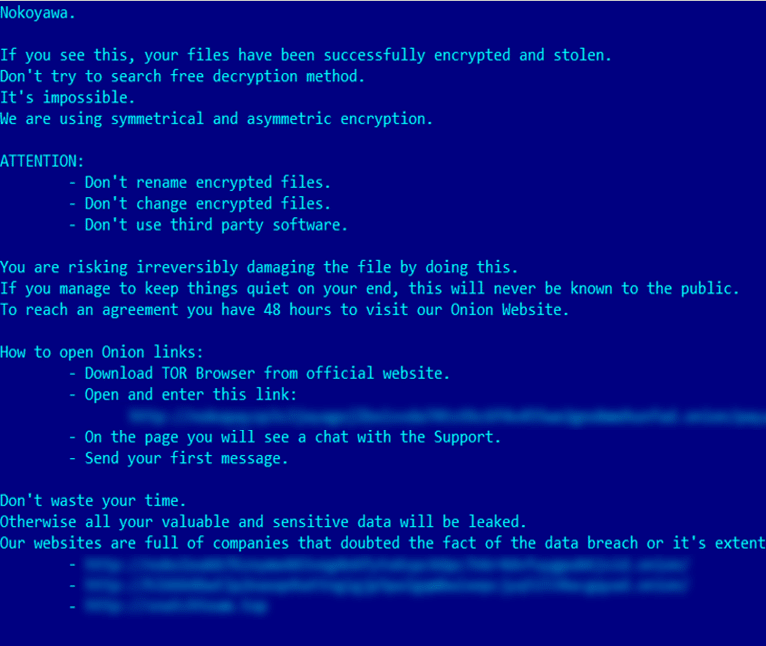

واستغلت مجموعة من المجرمين السيبرانيين ثغرةً طُوِّرت لإصدارات وبنيات مختلفة من نظام التشغيل ويندوز، ومن ذلك: نسخة ويندوز 11، كما حاولت نشر برنامج الفدية (نوكوياوا) Nokoyawa.

وردًا على ذلك، خصصت مايكروسوفت حزمة CVE-2023-28252 لهذه الثغرة الأمنية، وتمكنت من تصحيحها يوم الثلاثاء ضمن (ثلاثاء التصحيح) Patch Tuesday.

وحاولت الجهة الممثلة للتهديد أيضًا تنفيذ ترقية مماثلة لعمليات استغلال الامتياز في الهجمات على مختلف الشركات الصغيرة والمتوسطة في الشرق الأوسط وأمريكا الشمالية، ومناطق آسيوية في مرات سابقة.

ومع أن معظم الثغرات الأمنية التي اكتشفتها كاسبرسكي تستخدم التهديدات المتقدمة المستمرة APTs، فقد تبين أن مجموعة متطورة تنفذ هجمات برامج الفدية تستغل هذه الثغرات لأغراض الجرائم الإلكترونية.

موضوعات ذات صلة بما تقرأ الآن:

وتبرز هذه المجموعة على مستوى نظيراتها من خلال استخدام عمليات استغلال مماثلة، ولكنها تعدّ فريدة من نوعها لاستخدامها ثغرات نظام ملفات السجل المشترك.

ورصدت كاسبرسكي ما لا يقل عن خمس حالات استغلال مختلفة من هذا النوع، إذ استخدمت في هجمات استهدفت شركات لتجارة التجزئة والجملة، وأخرى تعمل في مجالات الطاقة، والتصنيع، والرعاية الصحية، وتطوير البرمجيات وغيرها من القطاعات.

وعيّنت مايكروسوفت حزمة CVE-2023-28252 لمعالجة ثغرة (الهجوم الفوري) المكتشفة، وذلك عن طريق ترقية نظام ملفات السجل المشترك، والتغلب على نقاط الضعف الذي تُستغل عن طريق العبث بنسق الملف المستخدم في النظام الفرعي.

وكشف باحثو كاسبرسكي عن تلك الثغرة الأمنية في شهر شباط/ فبراير الماضي بالاعتماد على عمليات الفحص الإضافية التي أُجريت على عدد من المحاولات لتنفيذ عمليات استغلال مماثلة على خوادم (مايكروسوفت ويندوز) توظفها شركات صغيرة ومتوسطة الحجم في منطقتي الشرق الأوسط وأمريكا الشمالية.

وتمكنت كاسبرسكي من رصد ثغرة CVE-2023-28252 أول مرة في هجوم حاول فيه المجرمون نشر إصدار أحدث من برنامج الفدية (نوكوياوا).

وكان الإصدار الأقدم من هذا البرنامج نسخة من برنامج (جيه إس ورم) JSWorm مع إعطائه اسمًا جديدًا، أما في الهجوم الذي جرى التعرض له سابقًا، فكان نسخة من برنامج (نوكوياوا)، ولكنها مختلفة تمامًا عن (جيه إس ورم) من حيث النص الكامل للشفرة المصدرية.

وطُوِّرت الثغرة المستخدمة في الهجوم لدعم إصدارات وبنيات مختلفة من نظام التشغيل ويندوز، ومن ذلك: إصدار ويندوز 11. واستخدم المهاجمون الثغرة ذاتها لترقية الامتيازات، وسرقة بيانات الاعتماد من قاعدة بيانات مدير حساب الأمان SAM، وهو ملف قاعدة البيانات في نظام التشغيل (مايكروسوفت ويندوز) الذي يحتوي على أسماء المستخدمين وكلمات المرور.

وقال (بوريس لارين)، الباحث الأمني الرئيسي في فريق البحث والتحليل العالمي GReAT لدى كاسبرسكي: «لقد تطورت مجموعات الجرائم الإلكترونية إلى حد كبير، وأصبح بمقدورها استغلال ما يعرف باسم ثغرات (الهجوم الفوري) Zero-day في هجماتها. لقد كانت تلك الثغرات في السابق أدوات بين أيدي ممثلي التهديدات المتقدمة المستمرة APTs، أما الآن فقد أصبح المجرمون السيبرانيون يمتلكون الموارد اللازمة لاستغلال هذا النوع من الثغرات، واستخدامها على نحو روتيني في هجماتهم. وتزداد المشكلة تعقيدًا من خلال الدور الذي يؤديه مطورو برمجيات الثغرات الذين يُبدون استعدادًا لمساعدتهم، وتطوير البرمجيات اللازمة التي يستفيدون منها بعد تنفيذ الهجمات. وهنا يكون لزامًا على الشركات تنزيل أحدث إصدار من مايكروسوفت في أقرب وقت ممكن، واستخدام طرق أخرى للحماية، مثل حلول نقاط النهاية والاستجابة لها EDR».

وفي هذا الصدد، يمكن الاعتماد على منتجات كاسبرسكي لاستكشاف حالات استغلال الثغرات الأمنية والبرامج الخبيثة ذات الصلة، وتوفير الحماية للأجهزة من تلك المخاطر.

ويمكن معرفة المزيد عن هذا النوع الجديد من الهجمات المعروفة باسم (الهجوم الفوري) من خلال Securelist. وستُوفَّر تفاصيل إضافية بعد تسعة أيام من انتهاء حزمة الثلاثاء لشهر نيسان/ أبريل حتى يتسنى للشركات الوقت الكافي لتصحيح أنظمتها.

لحماية مؤسستك من الهجمات التي تستغل الثغرة الأمنية المذكورة أعلاه، يوصي خبراء كاسبرسكي بما يلي:

- تحديث نظام (مايكروسوفت ويندوز) على جهازك في أسرع وقت ممكن، إضافة إلى التحديث بانتظام.

- استخدام أحد الحلول الأمنية الموثوقة لنقاط النهاية، مثل: Kaspersky Endpoint Security for Business الذي يُعزَّر بخصائص تمنع الاستغلال، وتكتشف السلوك، مع وجود محرك للإصلاح قادر على معالجة الإجراءات الضارة.

- تثبيت حلول مكافحة التهديدات المتقدمة المستمرة وحلول نقاط النهاية والاستجابة لها، والتي تتيح إمكانات اكتشاف التهديدات والتحقيق فيها ومعالجة الحوادث بصورة آنية. ويجب تزويد فريق مركز عمليات الأمن بالأدوات اللازمة التي تساعدهم في الوصول إلى أحدث المعلومات المتعلقة بالتهديدات، وإكسابهم المهارات اللازمة بانتظام من خلال التدريب الاحترافي. ويمكن الحصول على ذلك كله في إطار عمل Kaspersky Expert Security.

إلى جانب توفير الحماية المناسبة لنقاط النهاية، توجد الخدمات المخصصة التي يمكن أن تساعد ضد الهجمات العالية المستوى. وهناك خدمة “الاكتشاف والاستجابة المُدارة من كاسبرسكي” Kaspersky Managed Detection and Response التي تساعد أيضًا في تحديد الهجمات وإيقافها في مراحلها الأولى، قبل أن يتمكن المهاجمون من تحقيق أهدافهم.